Server-Sicherheit – auf diese Funktionen sollten Sie achten

Server sind der Zugang zu wichtigen Unternehmens-Ressourcen – und besonders gefährdet. Hardware-implementierte Sicherheitsfunktionen auf CPU-Ebene stellen Features wie Verschlüsselung bereit und reduzieren gleichzeitig die Angriffsfläche. AMD hat in seine Server-Prozessoren eine ganze Reihe solcher Sicherheitsfeatures integriert.

Sicherheit auf CPU- und System-on-Chip (SoC)-Ebene spielt eine immer größere Rolle bei der Abwehr von Cyber-Attacken. Dass die SoC-Ebene vermehrt in den Fokus von Sicherheitsfragen rückt, liegt an den Veränderungen in der System- und Anwendungsstruktur – insbesondere an der allgegenwärtigen Virtualisierung, der hohen Bedeutung von Vertrauen und der notwendigen Begrenzung von Angriffsflächen.

Die Relevanz der Server-CPU für die IT-Sicherheit liegt an der Natur der Sache. Ein Mikroprozessor kann die Vertrauensbasis für die Hardware liefern. Er kann Sicherheitsfunktionen wie Verschlüsselung bereitstellen. Und er kann die Breite der Angriffsfläche minimieren. Die CPU lässt sich so konstruieren, dass sie grundlegende Authentifizierungs- und sichere Kommunikationsfunktionen bietet – ohne dass zusätzliche Software erforderlich ist. Außerdem vermeiden Sicherheits-Features auf CPU-Basis die Notwendigkeit, dieselben Funktionen für die verschiedenen Anwendungen einzeln zu implementieren.

Die Integration von Sicherheit auf Chipebene ist zudem in der Regel schneller und fügt sich natürlicher in bestehende Praktiken und Aufgaben ein, bei denen der CPU bereits großes Vertrauen entgegengebracht wird. Sobald die CPU bewiesen hat, dass sie vertrauenswürdig ist, kann sie verwendet werden, um zu überprüfen, ob die auf die CPU geladene Software korrekt ist.

Root of Trust und Secure Processor

Vertrauen beginnt beim Systemstart – und in der Tat ist der Systemstart ein sicherheitskritischer Bereich. Root of Trust ist eine bekannte Sicherheitsanforderung für Bare-Metal-Systemstarts und umfasst mehrere Funktionen im Trusted-Computing-Modell, denen das Betriebssystem des Computers immer vertraut.

Das zentrale AMD-Element für Root of Trust bildet der dedizierte AMD Secure Processor – ein Co-Prozessor, der unabhängig vom Rest der CPU arbeitet. Er verwaltet den Bootprozess, initialisiert diverse Sicherheitsmechanismen und überwacht das System bezüglich verdächtiger Aktivitäten.

Über eine zusätzliche Verschlüsselungsebene stellt er den jeweiligen Sicherheits-Features AES-128 zur Verfügung. Deren Schlüssel ist weder softwareseitig auslesbar – beispielsweise über einen Hypervisor – noch der CPU selbst bekannt.

Zusätzlich zum sicheren Booten des nativen Systems unterstützt AMD auch den sicheren Bootvorgang virtueller Maschinen und kann nachweisen, dass das Boot-Image für diese Maschinen nicht vom Hypervisor oder einer anderen dritten Partei manipuliert wurde.

Basis-Schutz mit AMD EPYC

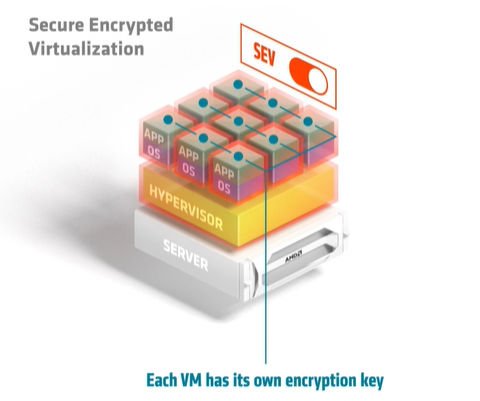

Als hoher Risikofaktor haben sich virtuelle Maschinen (VMs) und Hypervisoren erwiesen. VMs und Hypervisoren mit ihren hunderttausenden von Codezeilen enthalten viele Schwachstellen und Sicherheitsmängel. Zahlreiche Attacken wie Cross-VM Cache Side-Channel-Angriffe, VM Escape, VENOM Exploit oder Hyperjacking spielen sich in diesem Segment ab.

AMD EPYC Mikroprozessoren bieten einen grundlegenden Schutz vor solchen Hypervisor-Schwachstellen. Sie verschlüsseln jede einzelne virtuelle Maschine bzw. jeden Hypervisor und beinhalten weitere Sicherheitsvorkehrungen ab dem Booten des Servers. Das Silizium-integrierte Sicherheitssubsystem „härtet“ damit EPYC CPUs im Kern und hilft Anwender, ihre Daten als ihr wichtigstes Kapital zu schützen.

AMD EPYC Prozessoren der dritten Generation enthalten zudem eine Suite von Sicherheitstechnologien namens AMD Infinity Guard. AMD Infinity Guard ist auf Siliziumebene integriert und ermöglicht sichere verschlüsselte Virtualisierung und sicheres Nested Paging zum Schutz der Speicherintegrität. Ein verschlüsselter Registrierungsstatus schirmt beispielsweise Speicherlecks ab und hilft dabei, verschlüsselte Netzwerk- und Festplattendaten bis an ihr Ziel zu sichern.

Memory und VMs schützen

Server beherbergen eine Vielzahl von Daten, mitunter auch private Kundendaten. Wenn diese Daten im Hauptspeicher im Klartext gespeichert sind, können sie verschiedenen Angriffen ausgesetzt sein.

AMD Secure Memory Encryption (SME) schützt gegen derartige Angriffe, indem es den gesamten Hauptspeicher verschlüsselt. Der hierfür verwendete Schlüssel wird vom AMD Secure Processor beim Booten generiert. Markierte Seiten werden beim Lesen und Schreiben durch die Software automatisch ent- und verschlüsselt.

Mit Secure Encrypted Virtualization (SEV) unterstützen AMD-Prozessoren den Schutz virtueller Maschinen. SEV verwendet einen Schlüssel pro virtueller Maschine, um Gäste und den Hypervisor voneinander zu isolieren. Auch diese Schlüssel werden durch den AMD Secure Processor verwaltet. Dabei wird einer von bis zu 509 eindeutigen Kodierschlüsseln verwendet, die nur dem Prozessor bekannt sind.

SEV hilft beim Schutz von vertraulichen Daten, selbst wenn eine bösartige virtuelle Maschine den Weg in den Speicher einer virtuellen Maschine findet oder ein kompromittierter Hypervisor in eine virtuelle Gastmaschine eindringt.

Ausblick

AMD bietet in seinen CPUs umfangreiche Sicherheitsfeatures, die für einen sicheren Serverbetrieb sorgen und mit jeder Chipgeneration weiter optimiert werden. Die Sicherheit auf Chipebene ist heute bereits von zentraler Bedeutung – sie wird in naher Zukunft aber noch mehr in den Vordergrund rücken: Wenn das Internet der Dinge die Verarbeitungsleistung auf die Edge-Infrastrukturen verlagert, werden Sicherheitsfragen auf SoC-Ebene an Bedeutung gewinnen.